攻击逃逸测试通过主动模拟协议混淆、流量分割、时间延迟等高级规避技术,能够深度验证网络安全设备的真实防护能力。这种测试方法不仅能精准暴露检测引擎的解析盲区和策略缺陷,还能有效评估防御体系在面对隐蔽攻击时的实际表现。

对安全设备制造商而言,这是优化产品检测能力、提升核心竞争力的关键环节;

对金融、能源、政务等关键行业用户来说,这是检验安全投入实效、避免"虚假安全"的重要保障。

基于测试结果的持续优化,使双方共同构建起能够应对新型威胁的主动防御体系,实现安全防护能力的螺旋式上升。

攻击逃逸:深度隐匿的网络安全威胁

攻击逃逸(Evasion Attack)是网络安全领域中一种极具威胁性的高级攻击手法。攻击者通过精心构造恶意流量,使其能够成功绕过各类安全设备的检测机制,实现“隐身”攻击。这种攻击不仅隐蔽性强,而且技术复杂度高,能有效规避传统安全设备的检测。

主要逃逸技术分析

协议混淆:通过修改协议特征、变异交互序列等方式干扰检测引擎,具体包括方法变异、协议头重排序、插入无效指令等手法。

流量分割:将完整攻击载荷分散到多个数据包中传输,充分利用网络设备重组能力的局限性,使攻击特征在单个数据包中无法识别。

时间延迟攻击:通过拉长攻击间隔突破基于时间窗口的检测机制,可能将秒级完成的攻击延长至数分钟甚至数小时,使行为分析系统失效。

加密伪装:借助SSL/TLS等加密信道隐藏攻击特征,同时随着技术发展,未来可能出现更复杂的量子加密逃逸手法。

攻击逃逸带来的核心风险

防御体系实质性失效:防火墙、IDS/IPS、WAF等安全设备在毫无告警的情况下被穿透,从其核心的“安全屏障”退化为普通的“网络节点”。

静默渗透风险:静默渗透使攻击者能够长期潜伏于内网而不被察觉。这种“隐身”状态为其进行横向移动、权限提升和数据窃取等后续攻击提供了极大便利,显著提升了安全风险的等级。

攻击链完整实施:在成功突破防御后,攻击者能够进行广泛的横向移动与持续的权限提升,从而部署勒索软件、窃取敏感数据或建立持久化通道,最终对用户造成实质性损失。

攻击逃逸测试的必要性和目标

攻击逃逸测试是验证网络安全设备从研发到部署全生命周期中防护有效性的关键环节,通过模拟真实逃避手法,确保防护体系的有效性。

测试的核心价值:

实战检测能力验证:要求测试系统能够模拟真实攻击变种,评估设备对混淆流量、多态攻击的识别能力。这包括对设备在持续攻击压力下的稳定性评估、在复杂网络环境中的适应性测试,以及在长时间运行下的可靠性验证。

设备盲区主动识别:致力于探测协议解析、检测引擎、策略配置等层面的潜在缺陷。通过系统性的测试,能够发现设备在特定协议实现、异常流量处理、边界条件判断等方面存在的脆弱点。

量化评估体系建立:通过识别率、误报/漏报率、性能损耗等关键指标,为设备优化提供数据支撑。这些指标不仅反映了设备的当前防护水平,更为后续的策略调优指明了具体方向。

防御体系持续演进:通过形成"测试—发现—优化"的完整闭环,实现安全能力的持续增强。每一次测试都是对防御体系的一次压力检验,每一次优化都是对防护能力的一次实质提升。

信而泰ALPS平台攻击逃逸测试方案

信而泰ALPS平台是基于新一代Web化PCT架构的L4–7层测试解决方案,平台采用B/S架构设计,支持大规模并发测试;其Security/Malware能够模拟超大规模网络环境下的复杂攻击场景,可灵活配置攻击逃逸模型;测试过程中,平台可根据用户指定的攻击列表与逃逸模型,动态生成高度仿真的攻击流量。这种流量不仅具备协议层面的真实性,更在时序特征、行为模式等方面与真实攻击高度吻合。

逃逸参数解析

协议覆盖完备性是平台的一大核心特色。测试范围涵盖以下内容:

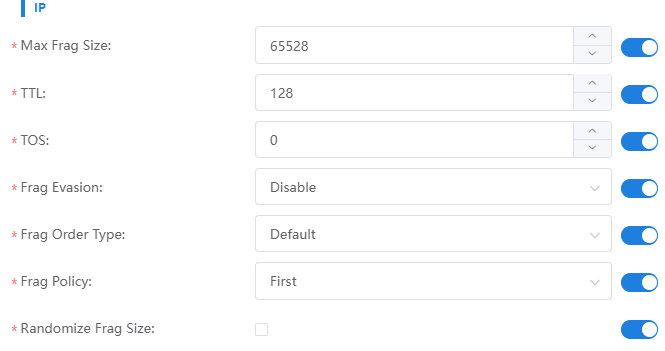

基础网络协议:IP, TCP, UDP,支持各种分片和变异等测试场景;

图1 基础网络协议逃逸参数设置

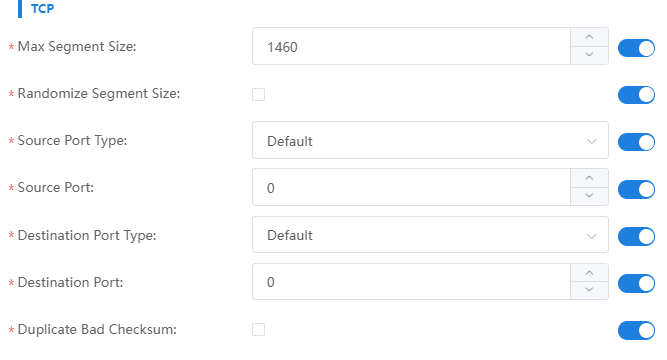

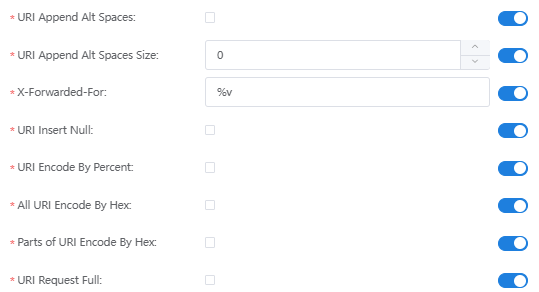

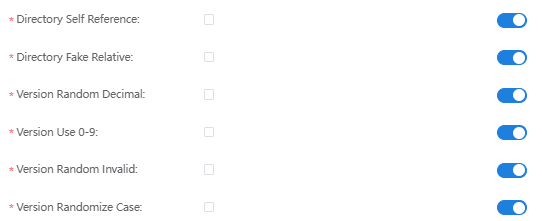

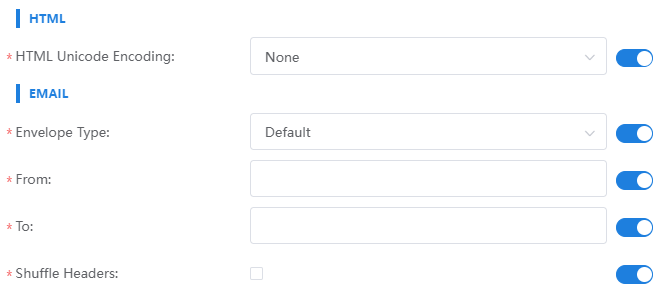

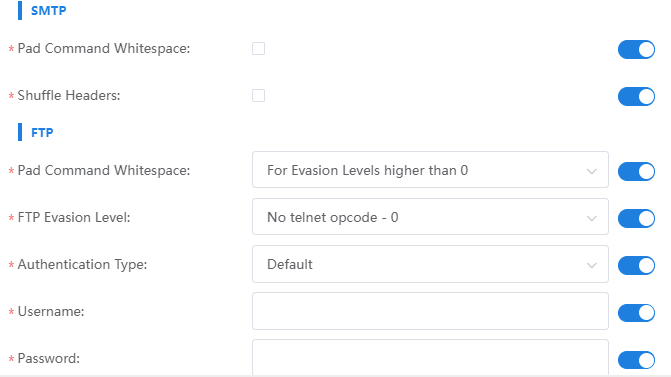

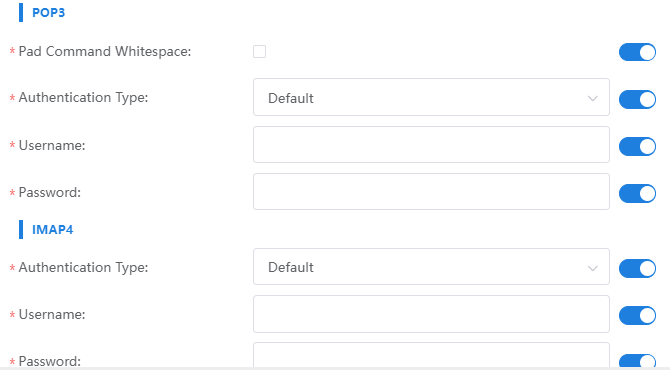

应用层协议:HTTP, HTML, SMTP, FTP, POP3, IMAP4, EMAIL等,覆盖主应用服务;

图2 应用层协议逃逸参数设置

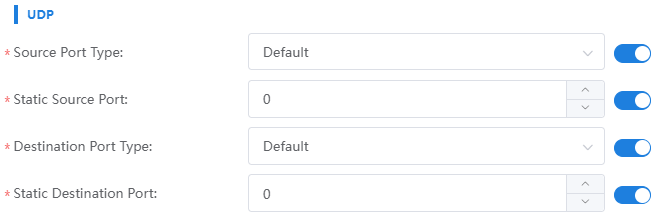

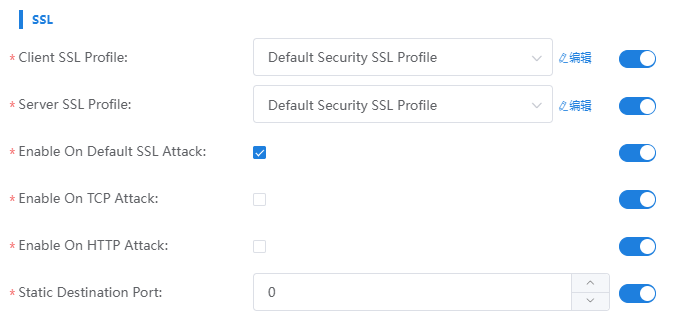

安全协议:SSL/TLS 加密信道,支持多种加密套件和密钥交换机制;

图3 安全协议逃逸参数设置

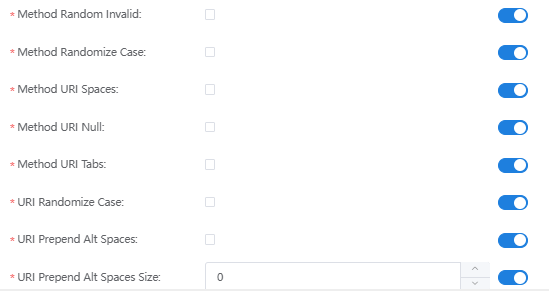

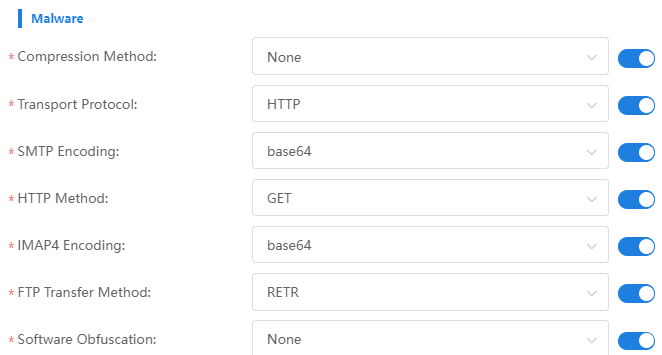

恶意软件载体:Malware 载荷及多态变形,模拟真实的恶意软件传播行为;

图4 Malware逃逸参数设置

攻击逃逸测试特性详解

丰富的攻击特征库:平台内置超过10万条经过验证的攻击特征,这些特征主要来源于真实攻击样本和安全研究社区的持续贡献。特征库支持按多种维度进行筛选,包括攻击类型、协议类别、参考内容、威胁等级等,能够满足不同场景下的测试需求。

多维度逃逸模型配置:

用户可在测试用例中灵活配置逃逸模型,支持多种逃逸技术的叠加使用。例如,可以构造"SSL加密 + TCP分片 + HTTP混淆"的复合逃逸攻击,真实模拟高级攻击者使用的躲避手法。

场景化测试支持:

平台适用于多种测试场景,包括设备评估、攻防演练、合规验证、产品选型等。针对不同场景,平台提供相应的测试模板和评估标准,大幅提升测试效率。

测试流程与效果呈现

平台提供完整的测试生命周期管理,从测试用例设计到结果分析报告,形成闭环的工作流程。

测试配置阶段,用户可以通过直观的图形化界面定义测试参数,包括攻击类型、逃逸技术组合、流量特征等。系统提供丰富的预设模板,同时也支持完全自定义的测试场景。

图5 Security 测试参数配置面板

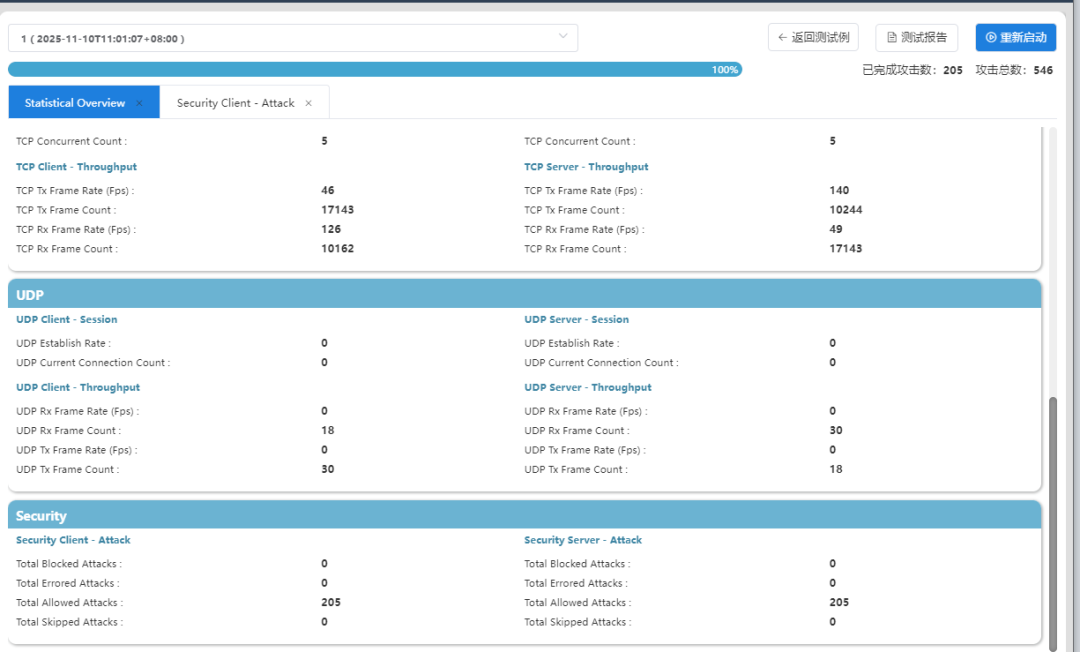

测试执行阶段,平台实时监控测试进度,统计详细的测试数据和防护日志。通过精密的流量控制机制,确保测试流量的准确性和可重复性。

图6 测试进度监控

结果分析阶段,平台提供多维度的可视化报告,包括防护效果总体情况、逃逸技术突破情况等内容;

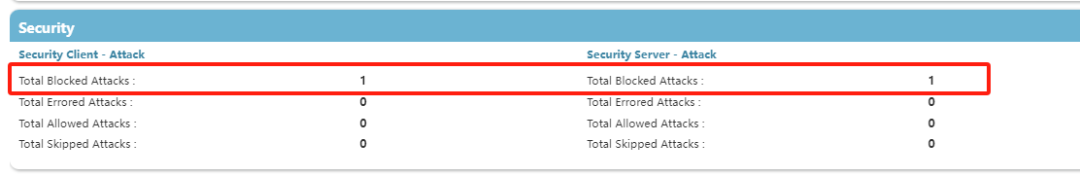

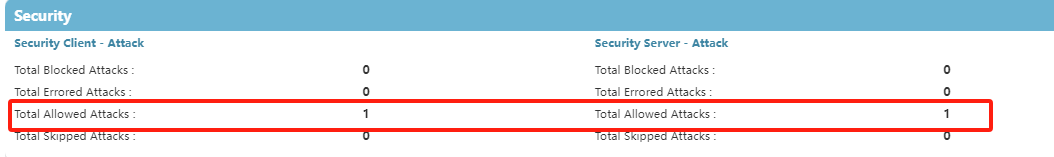

图7 安全攻击测试实时统计结果

图8 未使用攻击逃逸模型,设备拦截成功

图9 使用攻击逃逸模型,设备拦截失败

总结

通过信而泰ALPS平台执行攻击逃逸测试,用户能够获得三个层面的核心价值:

安全能力可量化:精准获取设备在真实逃逸场景下的识别率、误报/漏报平衡点等关键指标,为设备研发、测试、选型以及部署提供数据支撑。

潜在隐患可发现:主动暴露协议解析、检测逻辑、策略配置等层面的深层次漏洞。通过系统化的测试,发现那些在常规测试中难以触发的边缘条件漏洞和逻辑缺陷。

防御体系可进化:基于测试数据优化检测策略、增强协议处理能力、完善规则库,构建持续自适应的安全防护闭环。每一次测试都是对防御体系的一次迭代优化,确保防护能力与时俱进,有效应对新型威胁。

为有效应对日益复杂的网络威胁,建议金融、能源、政务及其他各行业单位/企业应将攻击逃逸测试作为安全设备上线前的强制性验收环节,并建立常态化的定期测试机制,尤其对核心业务系统需通过周期性测试持续验证防护有效性,确保其安全能力能够动态适应系统更新与环境变化;

与此同时,随着人工智能等新兴技术的发展,攻击逃逸手法正日趋复杂与多样化,安全设备制造商必须持续加强在攻击逃逸测试方面的投入与验证,通过不断创新测试方法和技术手段,确保其产品能够有效应对未来可能出现的高级网络威胁,为各行业网络安全建设提供坚实可靠的技术保障。