在8月28日的媒体会上,新思科技(Synopsys)分享了近期发布的《金融服务业软件安全状况》报告,该报告对来自银行、保险等金融服务行业各个领域的400多名IT从业人员进行了调查,重点呈现了金融科技行业的安全现状及解决安全问题的能力。报告指出,第三方代码的供应链问题成金融科技机构主要风险地,只有三成机构可以做到安全预防,60%的机构在通过安全补丁来修补安全漏洞,金融科技行业整体形势严峻。

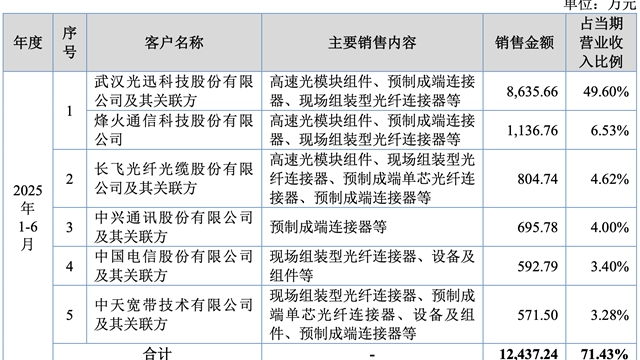

一半以上受访机构的信息曾被盗,只有三成可以做到有效预防

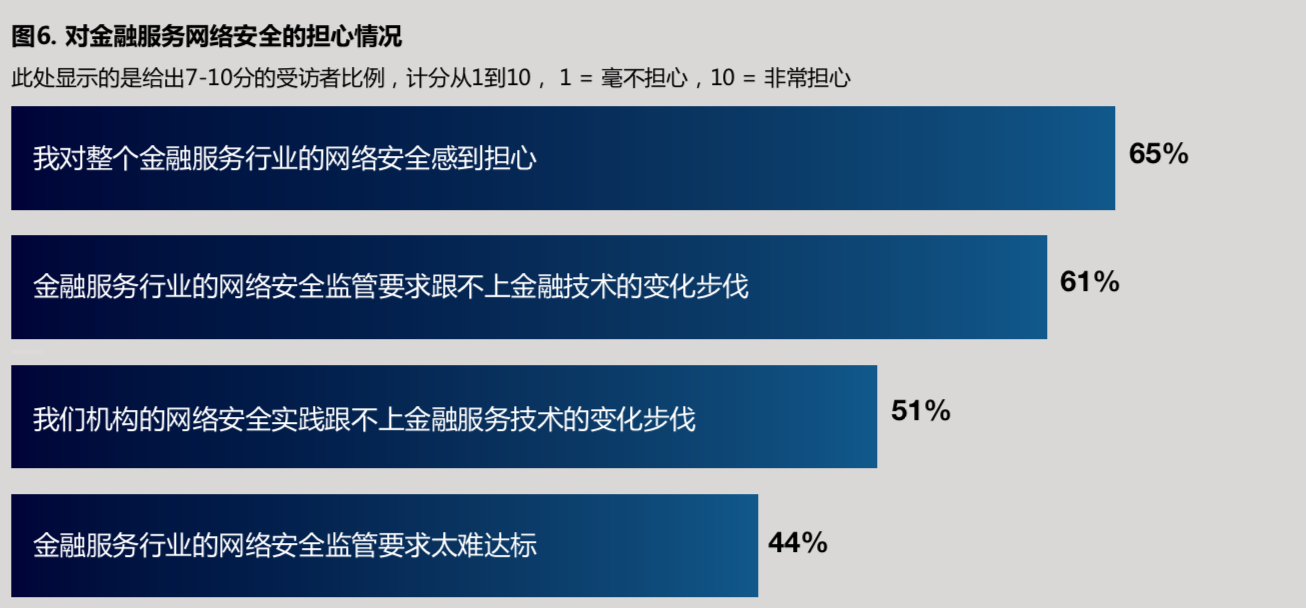

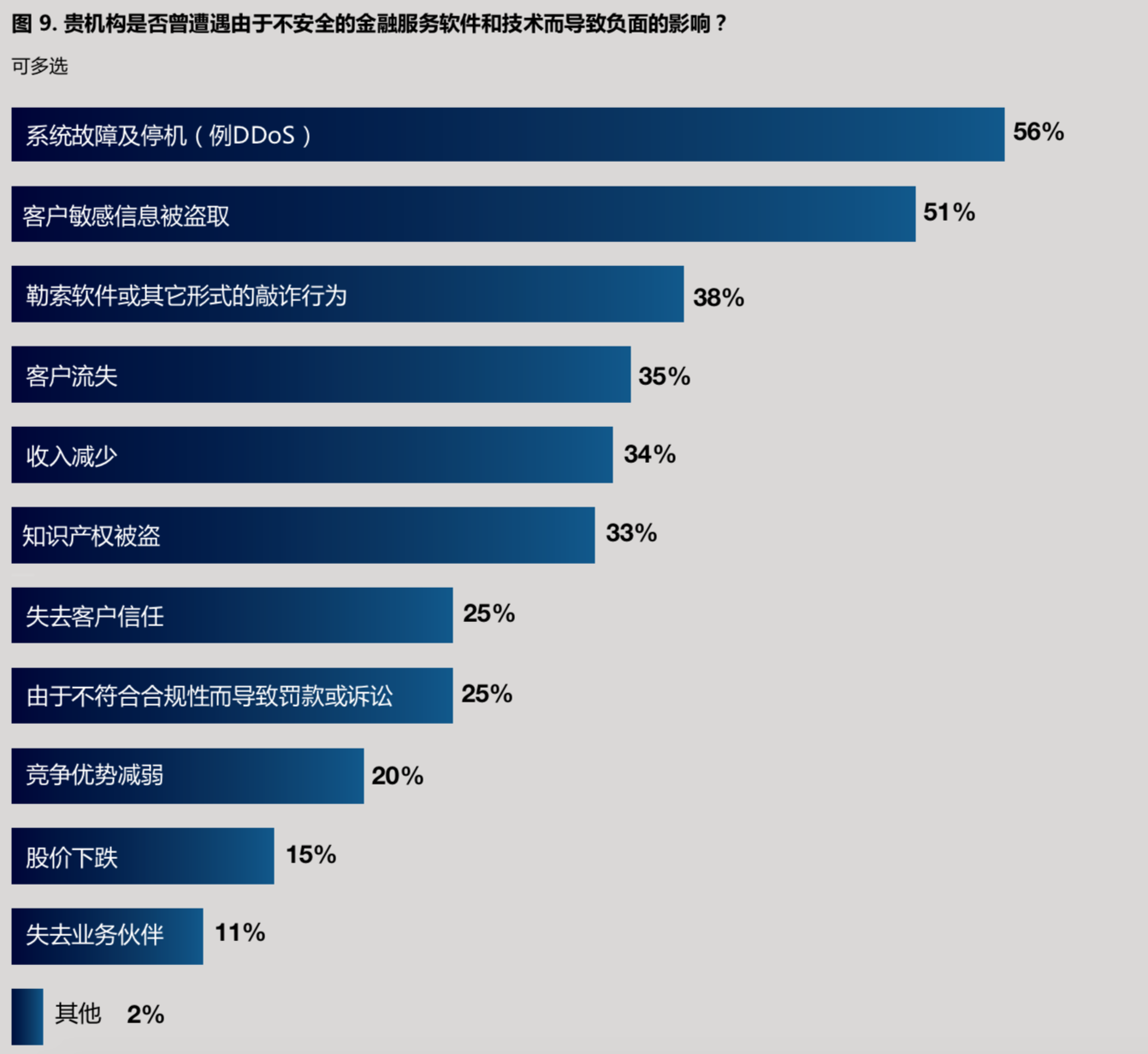

由于不安全的金融服务软件和技术,许多金融机构都曾遭受过系统故障、信息被盗、客户流失、被罚款等各种问题。报告指出,56%的受访者表示他们的机构遭遇过系统故障,超过一半(51%)表示客户的敏感信息曾被盗,接近四成的机构曾遇到勒索软件等敲诈行为。

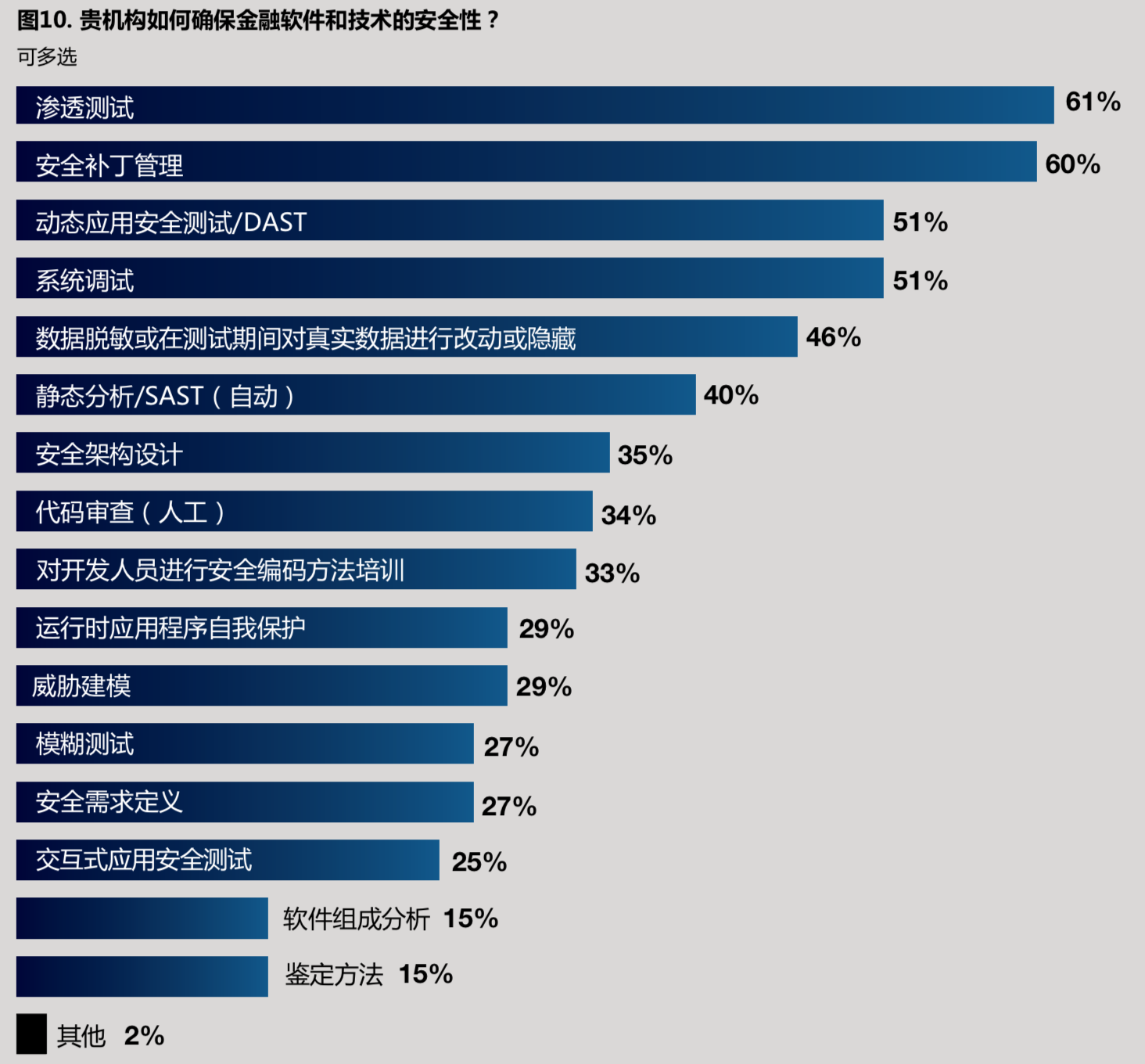

而在预防、检测和控制网络攻击方面,虽然大部分机构可以做到有效监测和控制攻击,超过一半的受访者认为渗透测试、动态安全测试是降低网络安全风险最有效的活动,但只有3成左右的机构可以做到有效预防,60%的受访者表示他们的机构在通过安全补丁来修补安全漏洞。

七成代码来自第三方,供应链问题成金融科技机构主要风险之一

虽然大部分金融科技机构都在开发自己的软件和系统,但越来越多的机构已经开始依赖第三方独立提供商来交付最新技术。据新思科技软件质量与安全部门高级安全架构师杨国梁透露,有些机构的软件代码有七八成来自于开源和第三方组件。

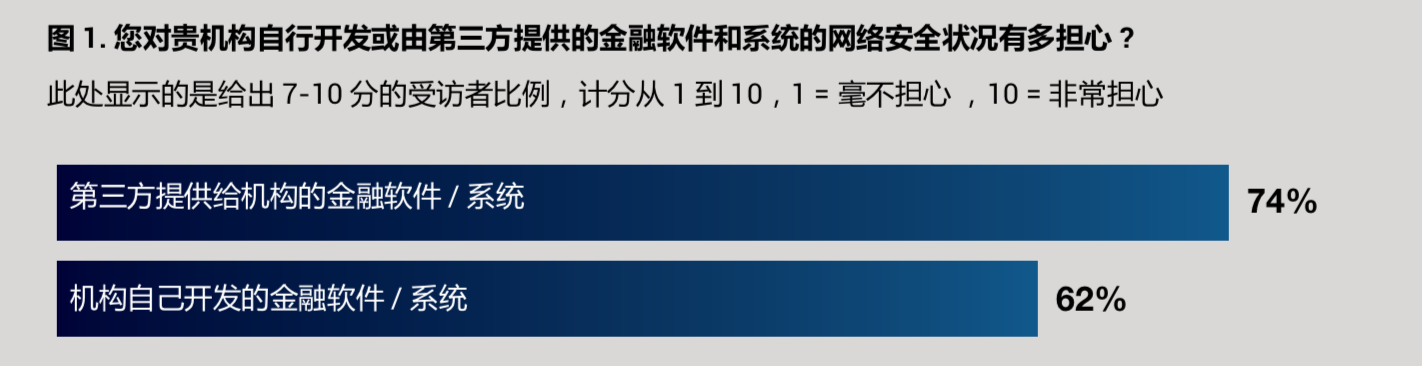

报告指出,近四分之三的受访者表示十分担心第三方软件供应商会带来安全漏洞。

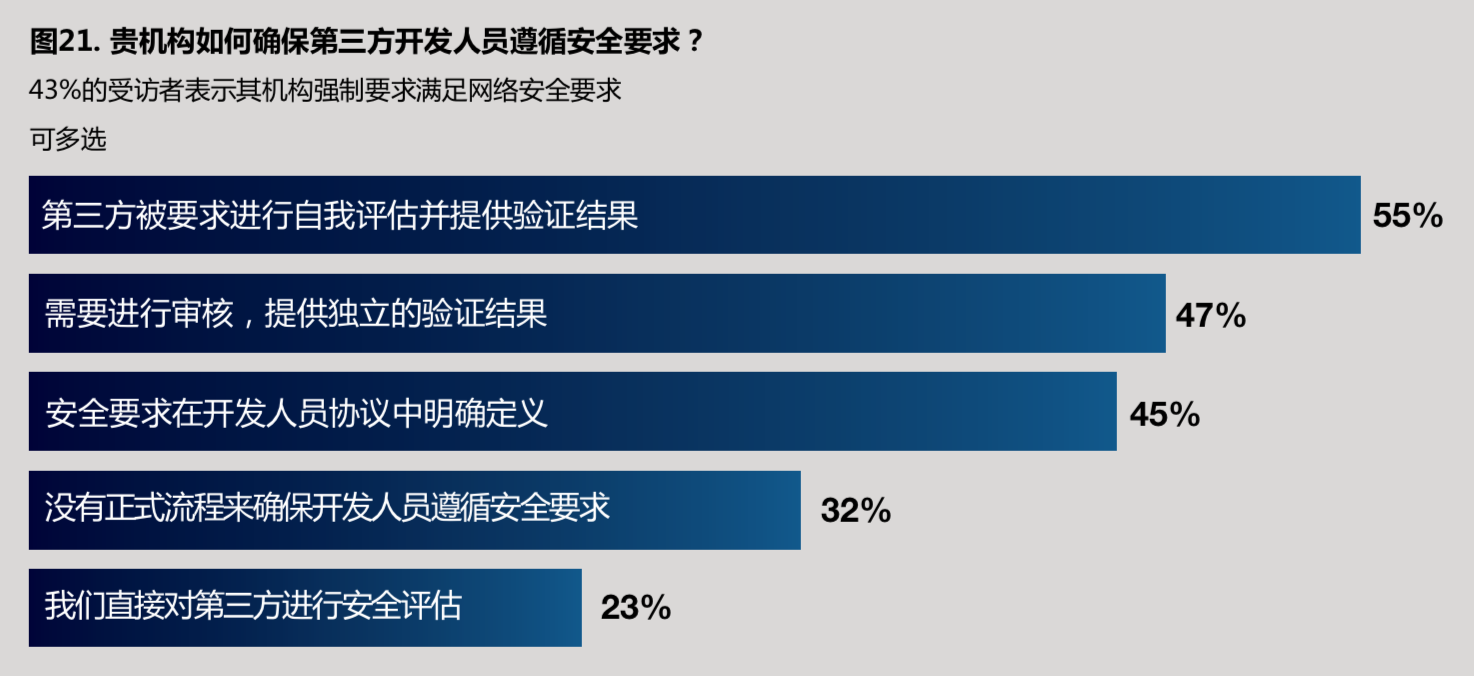

但对于如何确保第三方开发人员遵循安全要求,只有不到一半的机构要求第三方软件供应商遵循特定的网络安全要求或验证其安全实践。只有23%的受访者表示会直接对第三方进行安全评估,大部分受访者机构都是要求参与开发的第三方进行自我评估。

安全不仅仅是技术问题 也是人和流程的问题

杨国梁认为,金融科技的安全问题归根到底还是人、技术、流程的问题。

应用程序中的漏洞主要是第三方、自研、运行时环境的漏洞,尽管在技术层面有SCA(软件组成分析)等方法可以对第三方开源代码及二进制包进行检测,使用代码审查、SAST(静态应用安全测试)等方法对自研代码检测,对运行时使用渗透测试、动态测试、交互式安全测试等方法检测,但人、流程的问题依然严峻。

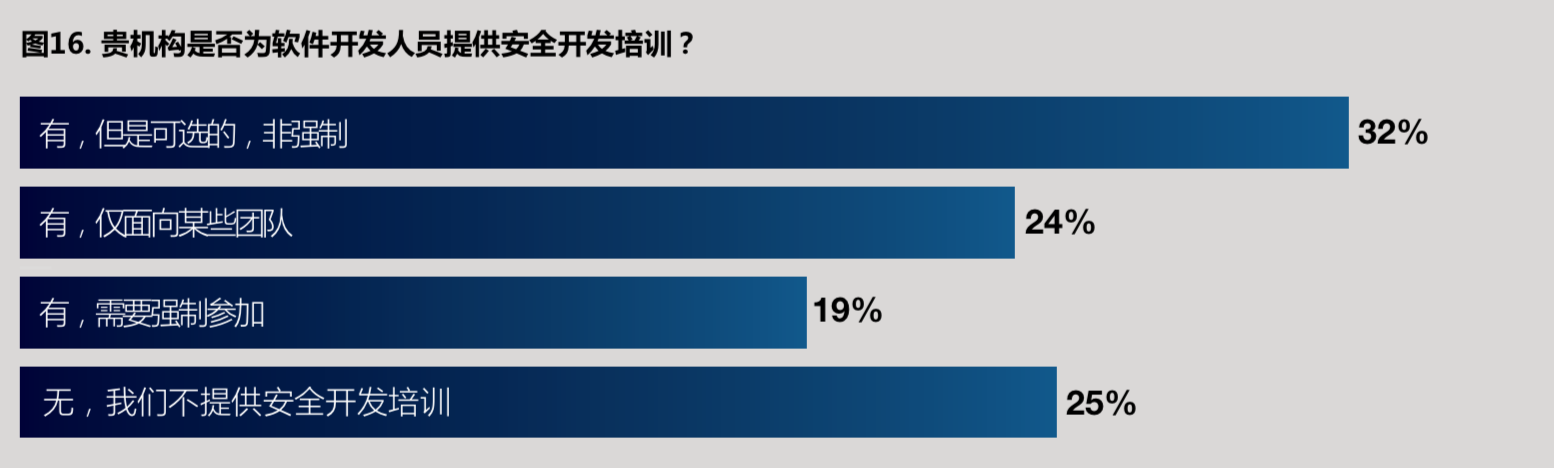

报告指出,虽然有75%的机构为软件开发人员提供安全开发培训,但32%的受访者表示这是可选的,只有19%表示培训需要强制参加。

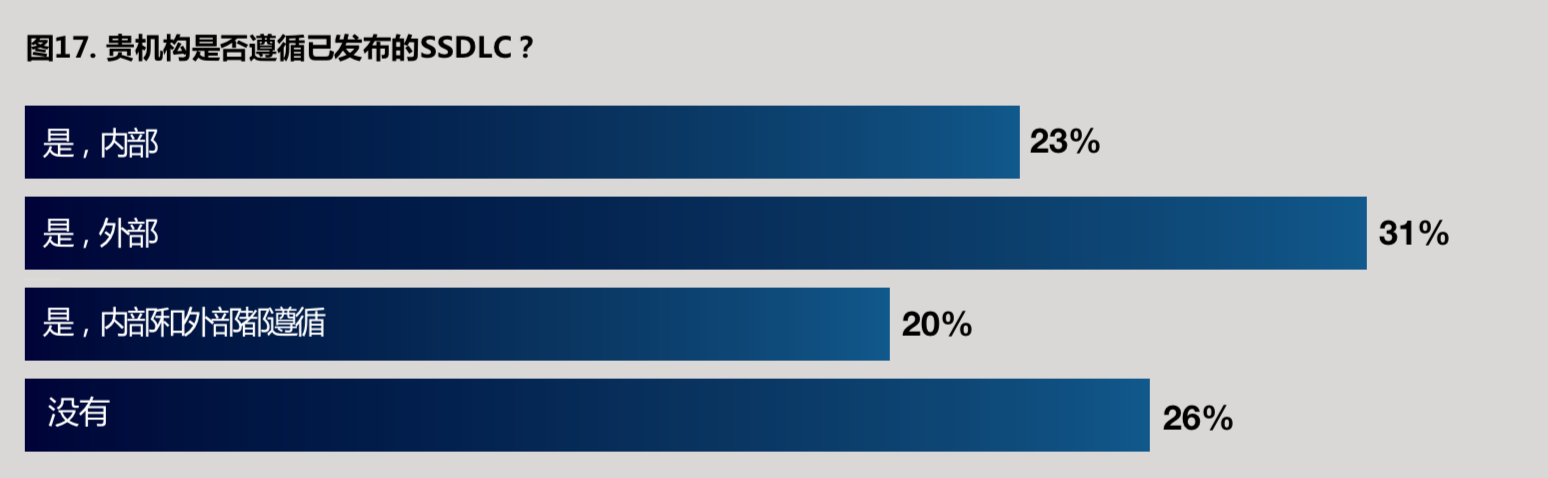

而对于是否遵循安全软件开发生命周期流程(SSDLC),74%的受访者表示其机构内部(23%)、外部(31%) 或两者(20%)都遵循SSDLC 流程。但是,平均而言,金融机构仅对34% 的金融软件技术进行网络安全漏洞测试。

从检测漏洞到预防漏洞 新思科技提供全流程安全保障

报告指出,将安全问题“左移”,有助于软件开发生命周期早期就已经将安全考虑在内,可以从检测漏洞转变为预防漏洞。对此,新思科技提供Black Duck SCA、托管渗透测试、DevSecOps、软件安全构建成熟度模型 (BSIMM)、成熟度升级方案 (MAP) 、软件安全培训等一整套的工具和服务,保障整个软件开发生命周期的问题。

Black Duck SCA(软件组成分析)可以监测第三方代码并进行安全漏洞修复,从漏洞发现到入库,只需要1个小时。托管渗透测试则可以消除业务逻辑和API中存在的漏洞,DevSecOps在DevOps工具和流程中集成安全测试,软件安全构建成熟度模型 (BSIMM) 和成熟度升级方案 (MAP) 则为当前及未来软件提供维护保障,软件安全培训可以为机构提供安全人员培养计划。

据杨国梁透露,新思科技一直与华为等国内多家公司保持合作。作为应用安全领域的佼佼者,新思科技连续三年在Gartner魔力象限报告中被评为应用安全测试领导者。